OBSŁUGA INCYDENTÓW BEZPIECZEŃSTWA W JST. JAK NIE ZACIERAĆ ŚLADÓW I DOWODÓW PRZESTĘPSTWA

W sytuacji wystąpienia incydentu cyberbezpieczeństwa czy cyberataku najważniejsza jest szybkość reakcji – przypomina pełnomocnik rządu do spraw cyberbezpieczeństwa [1]. O tym, jak reagować, by nie zatrzeć śladów i dowodów przestępstwa, pisze dla nas ekspert informatyki śledczej Witold Sobolewski.

Instytucje samorządowe coraz częściej padają ofiarami cyberataków. W ciągu ostatnich 12 miesięcy, przestępcy obierali za cel różnego rodzaju instytucje samorządowe – od gminnych ośrodków pomocy społecznej, urzędy miast, gmin i powiatów, poprzez szpitale, aż do bardzo dużych jednostek, takich jak urzędy marszałkowskie.

Niezależnie od obowiązków, jakie nakłada na podmioty publiczne Ustawa o Krajowym Systemie Cyberbezpieczeństwa w zakresie zgłaszania incydentów, instytucje państwowe i samorządowe mają również prawny obowiązek nie tylko zawiadomić policję lub prokuraturę o przestępstwie ściganym z urzędu, którego są ofiarą, lecz także nie dopuścić do zatarcia śladów i dowodów przestępstwa. Większość przestępstw komputerowych, w tym te najbardziej dotkliwe dla instytucji, związane z przełamaniem zabezpieczeń systemów informatycznych i wprowadzaniem nieautoryzowanych zmian w tych systemach, to przestępstwa ścigane z urzędu (przestępstwa publicznoskargowe).

|

Art. 304 §2 KPK Instytucje państwowe i samorządowe, które w związku ze swą działalnością dowiedziały się o popełnieniu przestępstwa ściganego z urzędu, są obowiązane niezwłocznie zawiadomić o tym prokuratora lub Policję oraz przedsięwziąć niezbędne czynności do czasu przybycia organu powołanego do ścigania przestępstw lub do czasu wydania przez ten organ stosownego zarządzenia, aby nie dopuścić do zatarcia śladów i dowodów przestępstwa. |

Niestety, coraz częściej zdarza się, że przez intuicyjne i zbyt szybkie działania podejmowane przez służby informatyczne instytucji-ofiar, ślady i dowody przestępstwa są bezpowrotnie tracone. Najczęściej obserwowane czynności podejmowane przez osoby odpowiedzialne za IT w instytucjach, które zostały zaatakowane przez cyberprzestępców, którzy np. zaszyfrowali dane urzędu w celu uzyskania okupu (ransomware) to:

- Restartowanie wszystkich urządzeń – sieciowych, serwerów, stacji roboczych.

- Instalowanie oprogramowania antywirusowego i skanowanie potencjalnie zainfekowanych maszyn.

- Próby przywracania dostępu do danych przy użyciu oprogramowania do odzyskiwania danych.

Czynności takie najczęściej obniżają prowadzą do bezpowrotnej utraty cennych śladów i dowodów, ponieważ utracone zostają dane ulotne i zmieniana jest zawartość na nośnikach. Znacznie utrudnia to pracę specjalistów z zakresu informatyki śledczej i często uniemożliwia udzielenie pomocy np. poprzez stworzenia dekryptora, który pozwoli odszyfrować dane zaszyfrowane przez przestępców.

|

Scenariusz 1 |

W celu przeprowadzenia skutecznej analizy powłamaniowej niezbędne jest zabezpieczenie danych z jak największej liczby źródeł dowodowych. Niestety część dowodów jest ulotnych i znikają wraz z resetowaniem lub wyłączeniem aplikacji bądź systemu. W przypadku komputera destrukcji ulega pamięć RAM, w której podczas standardowej pracy systemy operacyjne odkładają na przykład informacje o uruchomionych procesach, komendach wywoływanych w wierszu poleceń, połączeń nawiązanych przez komputer. W przypadku bezplikowego złośliwego oprogramowania działającego na podstawie wstrzykiwania kodu do wykonania bezpośrednio do pamięci, RAM jest najważniejszym źródłem dowodowym.

Bardzo dobrym krokiem jest próba odseparowania zainfekowanego środowiska od reszty sieci. Nie należy jednak robić tego poprzez fizyczne wyłączenie urządzeń sieciowych. W zależności od konfiguracji może w tym przypadku również dojść do utraty kluczowych dla sprawy informacji. Potencjalnie zapisane na routerach, firewallach, VPNach logi umożliwiają korelacje pozyskiwanych w toku analizy powłamaniowej danych z innymi źródłami dowodowymi. Tutaj również czas ma znaczenia, gdyż dzienniki zdarzeń mogą być co jakiś czas czyszczone, bądź automatycznie nadpisywane po zadanym okresie czasu, wszystko w zależności od polityk organizacji.

|

Scenariusz 2 |

Zacieranie śladów poprzez instalację oprogramowania trzeciego to niechlubny standard. Wynika z braku elementarnej wiedzy działów IT oraz próby radzenia sobie samemu w szybki i nieprzemyślany sposób. A działa to dokładnie tak samo jak w przypadku klasycznego przestępstwa – zacieranie śladów, mimo że odbywa się na cyfrowych urządzeniach, niesie za sobą te same konsekwencje. Standardowym działaniem jest również instalowanie oprogramowania antywirusowego lub uruchomienie skanowania plików po wykryciu incydentu. Jedyny skutek tych operacji to wywołanie dodatkowych zmian w plikach i ewentualnie usunięcie złośliwego oprogramowania, które i tak już wykonało swoje zadania. Z punktu widzenia analizy powłamaniowej to kolejne operacje, które zacierają obraz sprawy i utrudniają wykrycie wektora ataku i modus operandi sprawcy.

|

Scenariusz 3 |

Trzeba pamiętać, że atakujący bardzo często zaciera ślady, kasując dane na przejętych komputerach. Dane są możliwe do odzyskania tylko w przypadku ich nienadpisania przez nowe pliki. Przy instalowaniu oprogramowania do odzyskiwania danych, na dysk zapisywane są nowe dane, które nadpisują potencjalne istotne dla sprawy pliki. Sama instalacja takiego oprogramowania również mija się z celem, gdyż przy atakach typu ransomware nie mamy do czynienia z kasowaniem danych, które trzeba by było odzyskiwać, lecz – z szyfrowaniem danych. Szyfrowanie wymaga odszyfrowania, a nie odzyskiwania.

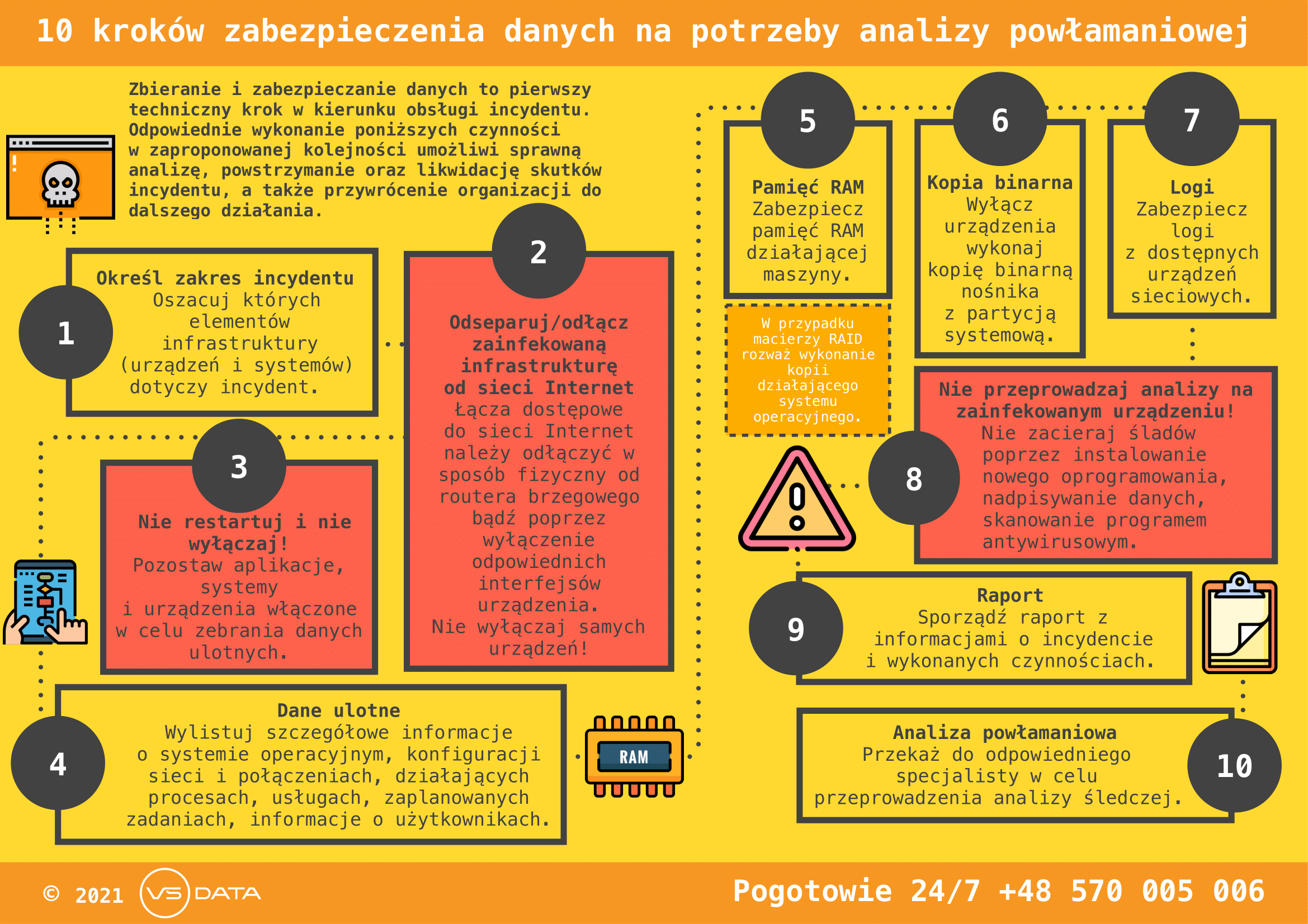

W celu sprawnego i skutecznego radzenia sobie z pierwszym etapem analizy powłamaniowej – zabezpieczaniem danych – przedstawiamy poniżej 10 kroków, które należy w odpowiedniej kolejności wykonać po ujawnieniu incydentu.

Grafika przedstawia 10 kroków zabezpieczenia danych na potrzeby analizy powłamaniowej.

- Określ zakres incydentu. Oszacuj których elementów infrastruktury (urządzeń i systemów) dotyczy incydent.

- Odseparuj/odłącz zainfekowaną infrastrukturę od sieci Internet. Łącza dostępowe do sieci Internet należy odłączyć w sposób fizyczny od routera brzegowego bądź poprzez wyłączenie odpowiednich interfejsów urządzenia. Nie wyłączaj samych urządzeń!

- Nie restartuj i nie wyłączaj! Pozostaw aplikacje, systemy i urządzenia włączone w celu zebrania danych ulotnych.

- Dane ulotne. Wylistuj szczegółowe informacje o systemie operacyjnym, konfiguracji sieci i połączeniach, działających procesach, usługach, zaplanowanych zadaniach, informacje o użytkownikach.

- Pamięć RAM. Zabezpiecz pamięć RAM działającej maszyny.

- Kopia binarna. Wyłącz urządzenia wykonaj kopię binarną nośnika z partycją systemową.

- Logi. Zabezpiecz logi z dostępnych urządzeń sieciowych.

- Nie przeprowadzaj analizy na zainfekowanym urządzeniu! Nie zacieraj śladów poprzez instalowanie nowego oprogramowania, nadpisywanie danych, skanowanie programem antywirusowym.

- Raport. Sporządź raport z informacjami o incydencie i wykonanych czynnościach.

- Analiza powłamaniowa. Przekaż do odpowiedniego specjalisty w celu przeprowadzenia analizy śledczej.

O autorze:

Witold Sobolewski – właściciel VS DATA, posiada wieloletnie doświadczenie z zakresu odzyskiwania danych, informatyki śledczej i analiz powłamaniowych. Autor ekspertyz sądowych (ponad 5000) dla organów ścigania i firm prywatnych, biegły sądowy z zakresu informatyki śledczej. Posiada międzynarodowe certyfikaty w zakresie informatyki śledczej (CFCE, ACE, CCFE), odzyskiwania danych (CDRP) i analiz urządzeń mobilnych (CMFF). Twórca i wykładowca studiów podyplomowych z tej tematyki.

Przypisy:

[1] za: Katarzyna Kubicka-Żach, Szefowie samorządów powinni niezwłocznie zgłaszać incydenty cyberbezpieczeńśtwa, prawo.pl https://www.prawo.pl/samorzad/cyberbezpieczenstwo-w-samorzadach-rekomendacje-i-obowiazki,506660.html.